Ante los últimos acontecimientos acaecidos, os dejamos un recopilatorio sobre qué se puede hacer para minimizar el impacto de WannaCry, el ransomware que ha afectado a compañías multinacionales como Telefónica.

Guía para saber qué hacer ante la amenaza de WannaCry

El pasado viernes saltaba la noticia: Telefónica y otras compañías multinacionales de renombre habían sido infectadas por un ataque masivo de una nueva versión de WCry/WannaCry (denominada WannaCrypt0r 2.0).

¿Qué es WannaCry?

WannaCry es un malware del tipo ransomware. O, dicho en castellano, un programa informático malicioso que impide a los usuarios acceder a determinados archivos o información, pidiendo un rescate a cambio de eliminar esa restricción.

Este tipo de programas cifra los archivos del disco duro, imposibilitando el acceso a toda o parte de la información en ellos almacenada. Una vez completado el ataque y con la información ya encriptada, los ciberdelincuentes exigen a los usuarios afectados un rescate económico, a pagar normalmente en BitCoins, moneda virtual que garantiza el anonimato de la transacción, como única alternativa para ‘liberar’ (desencriptar) sus archivos.

¿Cómo infecta a los equipos?

WannaCry explota una vulnerabilidad que está presente en equipos y dispositivos que utilizan sistemas operativos de Microsoft Windows. Se trata de un bug muy grave que se localiza en el protocolo SMB que los sistemas utilizan para conectarse a dispositivos como impresoras y otros dispositivos en red.

El pasado 14 de marzo, Microsoft ya notificó a los usuarios de sus sistemas la criticidad de la vulnerabilidad en cuestión y lanzó en paralelo una actualización de seguridad urgente (4013078).

¿Cómo se difunde?

Son muchas y variadas las formas en las que es posible infectarse con este tipo de programas maliciosos: Desde recibir y abrir un email, hasta pinchar en un enlace de origen desconocido; pasando por navegar por sitios webs de dudosa reputación o instalarse actualizaciones no originales del sistema operativo.

Sea cual sea el método escogido por los hackers para inocular el virus, lo que hay que tener claro es que el proceso de infección será lo más sencillo posible.

La difusión y daño de este tipo de ataques crece exponencialmente cuando el equipo afectado está conectado a una red. Cuando esto ocurre, los ransomware buscan expandirse y contagiar a otros equipos y dispositivos conectados que sean vulnerables, comprometiendo de ese modo a cualquier red, sea esta corporativa, de tu hogar o la propia Internet.

Si estás interesado en ver la evolución en tiempo real de WannaCry, puedes hacerlo visitando esta web

¿Qué hacer para evitar infectarse?

Actuar con lógica

Sí, sí, lo sé. Es de Perogrullo decir a estas alturas que la mejor forma de evitar este tipo de ataque de malware es actuar con lógica y ser responsables. Todos sabemos que no hay que ejecutar programas provenientes de desconocidos, o incluso programas procedentes de remitentes conocidos pero que no son esperados. Pero no sé qué pasa que, por alguna razón, de vez en cuando esta premisa tiende a olvidarse y acaba siendo el principal agujero de seguridad por el que se cuelan este tipo de amenazas.

Actualizar Windows

Al margen de actuar siempre con lógica, el primer paso que todos los usuarios de Windows deberían dar es asegurarse de tener actualizados sus sistemas operativos con los últimos parches de seguridad liberados por Microsoft.

Para ello es muy recomendable tener habilitado el servicio de Actualizaciones automáticas de Windows para que este servicio proceda periódicamente a buscar e instalar los últimos parches de seguridad publicados por Microsoft.

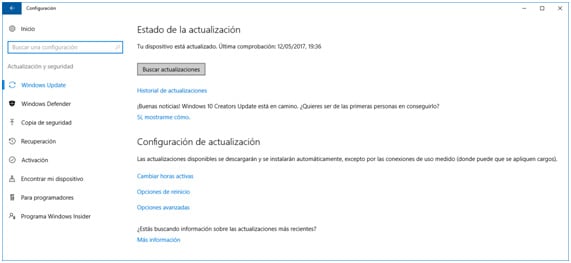

En caso contrario, es posible hacer el proceso de actualización de Windows de forma manual. Por ejemplo, en Windows 10, ir a Configuración, clic en el botón de “Actualización y Seguridad”:

Una vez allí hacer clic en el botón “Buscar actualizaciones” y se iniciará el proceso de actualización de Windows 10.

Como medida extra, es recomendable revisar el histórico de actualizaciones de seguridad realizadas y asegurarse de que la actualización 4013078 está instalada en el equipo. En caso contrario es recomendable forzar su descarga e instalación.

Es tal la gravedad de este ataque que Microsoft ha decidido publicar parches de seguridad para sistemas operativos para los que ya no ofrecía soporte (como son Windows XP, Windows 8 y Windows 2003 Server).

Si eres uno de esos usuarios que aún tiene equipos funcionando bajo estos sistemas operativos para los que el fabricante de Redmond ya no ofrece el soporte oficial, en este enlaceencontrarás el catálogo de Microsoft Update para estas antiguas plataformas.

¿Cómo comprobar si estás infectado por el malware?

La parte buena de la historia es que en internet se pueden encontrar diferentes herramientas gratuitas que ayudan a detectar y desinfectar programas maliciosos como WannaCry.

Entre esas opciones de anti-malware están PANDA WANNACRY FIX, desarrollada por Panda Security, CCN-CERT NoMoreCry, desarrollada por el Centro Criptológico Nacional (CCN-CERT) y ANTI RANSOM, un programa de código abierto que es usado a nivel mundial por investigadores de seguridad.

En lo que a la herramienta de Panda se refiere destaca que este fabricante especializado en ciberseguridad ha desarrollado y publicado Panda WananCry Fix con el objetivo de ayudar a tantos usuarios afectados como sea posible. De hecho en su web destacan que se trata de una herramienta desarrollada principalmente para no clientes de Panda o para clientes de Panda cuyos equipos no tienen instalada la protección Panda. Un detalle interesante que también refrendan en su web es que los clientes que tenían instaladas las últimas soluciones de Panda Security y sus sistemas de Windows actualizados, no se han visto afectados por este tipo de malware.

En relación a “CCN-CERT No more cry” indicar que se trata de una aplicación desarrollada por el CERT Gubernamental Nacional que el pasado 14 de Mayo fue puesta a disposición de todas las entidades que así lo requieran con objeto de impedir la ejecución del ransomware. Desde la página de este organismo indican que es una herramienta que continúa actualizándose en estos momentos.

De “Anti Ransom” comentar que la forma de proceder de esta aplicación es, en cierta manera, curiosa ya que crea una “carpeta trampa” para programas de tipo ransomware. Dicha carpeta contiene una serie de archivos falsos con los que Anti Ransom es capaz de detectar cualquier proceso que intente cambiar alguno de esos archivos (por ejemplo, para cifrarlo), paralizarlo y avisar al usuario de la situación anómala que ha detectado. Y lo más importante, es capaz de buscar la clave de cifrado en la memoria RAM, posibilitando de ese modo el proceso de descifrado.

Mi compañía está infectada… ¿pago el rescate?

En las empresas este tipo de ataque puede provocar pérdidas económicas derivadas tanto de la falta de actividad como por daños a su reputación. Cuando la situación en las empresas afectadas se alarga, la desesperación por recuperar la actividad normal y el acceso a la información puede hacer que algunas empresas se planteen ceder ante el chantaje y pagar para conseguir la clave con la que descifrar sus archivos.

Ante esas situaciones, todos los expertos recomiendan mantener la cabeza fría y no pagar nunca por el rescate, ya que no hay seguridad de que los archivos infectados no vayan a seguir estándolo una vez sean desencriptados. Además, el pago del rescate puede suponer un incentivo a que los ciberdelincuentes pongan foco en volver a atacar a aquellas empresas que detectan mayor predisposición a ceder al chantaje. La consecuencia es que la situación se vuelva a repetir, haya nuevos ataques (similares o de otro tipo) y la cifra solicitada para los nuevos rescates sea cada vez mayor.

Entonces… ¿Qué hago si estoy infectado?

Si ya estás infectado, no quiero engañarte; combatir y solucionar este tipo de amenazas puede no ser una labor sencilla. La solución menos dañina y óptima dependerá de si de forma previa al ataque, tu equipo tenía o no implementada y activa alguna política de seguridad (actualizaciones de sistemas operativos, de antivirus, políticas de gestión de dominio y usuarios, copias de seguridad…).

Las casuísticas son variadas y complejas, por lo que es importante analizar tus circunstancias antes de ofrecer una solución en concreto.

En cualquier caso, es importante que si detectas que estás infectado procedas a:

- Desconectar inmediatamente los equipos de la red (cable o WiFi) para evitar que el malware se expanda a nuevos equipos o servicios compartidos en red.

- Si dispones de un equipo seguro desde el que conectarte, trata de cambiar todas las contraseñas de red y online. Este proceso deberás repetirlo una vez eliminado el malware.

- Ponte en contacto lo antes posible con nuestro servicio técnico especializado (Teléfono de Asistencia técnica: 902 076 459) para que apliquen las medidas necesarias que te permitan recuperar tu actividad lo antes posible y desinfectar los equipos afectados.

Como medidas adicionales recomendamos que, si es posible:

- Se haga siempre de forma periódica copias de seguridad de los ficheros y datos, al menos de los más relevantes para mantener la actividad empresarial.

- Se clonen los discos duros infectados (bien para ser utilizados como evidencia ante una denuncia o bien para mantenerlos mientras se busca la forma de descifrarlos, ya que no es descartable que en un futuro pudiese aparecer una herramienta con capacidad para descifrar los archivos afectados).

- Se recojan y aíslen ficheros cifrados (p. ej. El propio fichero adjunto en el mensaje desde el que nos infectamos).

- Se segmente la red local para que los sistemas y servicios sólo sean accesibles cuando realmente se necesiten.

- Se desinfecten los equipos con algún antivirus auto-arrancable.

- Se reinstalen los equipos con el sistema operativo original y la última copia de seguridad de los datos (si la hubiese).